Die Angriffsszenarien aus dem Internet sind mannigfaltig. In den letzten Monaten werden wir – die im Internet unterwegs sind und vielleicht auch Dienste (Server) laufen haben – von einer Ransomwarewelle geradezu überrollt.

Es gibt „klicki-bunti“ Ransomwarebaukästen, mit dem sich so gut wie jeder seinen eigenen Trojaner zusammenklicken kann. Kombiniert mit unbedarften Anwendern, die Emailanhänge ohne nachzudenken öffnen, ist das Chaos programmiert.

Knackpunkt TLS / SSL Verschlüsselung

Das Folgende ist nicht Neues, dennoch möchte ich darauf eingehen…

Eigentlich sollte SSL zur Verschlüsselung des Datentransfers dienen. Dies verhindert, dass ein Dritter die Daten ausspähen kann. Eine gute Sache.

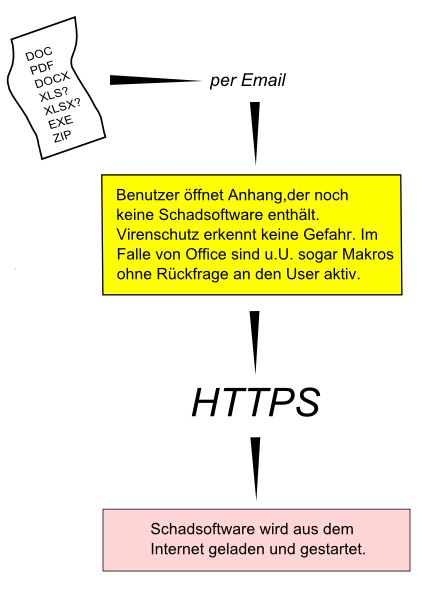

Nehmen wir jetzt zum Beispiel jedoch die Verhaltensweise diverser Ransomware und auch von andren Trojanern her, sieht das dann so aus:

Das Problem, auf das man hier unter Umständen stößt ist, dass ein eventuell vorhandener Security-Gateway zwar unverschlüsselte Datenströme analysiert, verschlüsselte Datenströme jedoch nicht überprüft. Würde jetzt also beispielsweise ein Makro innerhalb der Datei, die man per Email erhält (Anhang), die Schadsoftware per HTTPS nachladen, käme diese ungecannt bis auf den PC und könnte böses anstellen.

Sofern es die Möglichkeit des SSL-Scans am Security-Gateway gibt, sollte man dies auf jeden Fall aktivieren. Um zu überprüfen, ob z.B. Downloads vom Gateway gescannt werden, bietet sich der Eicar-Testvirus an.

Unter www.eicar.org kann man sich „Testviren“ herunterladen.

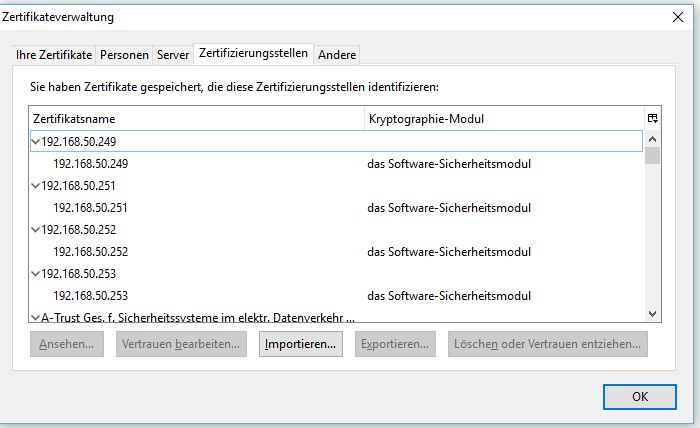

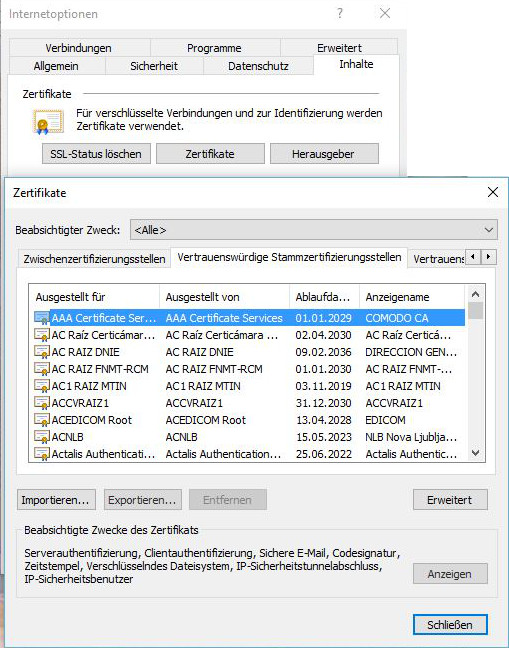

Entschließt man sich für die Aktivierung des HTTPS-Scans, sollte man bedenken, dass es zu Sicherheitswarnungen in div. Browsern kommen kann, da sich die Appliance quasi in den verschlüsselten Datenstrom einschaltet. Um diese Sicherheitswarnungen zu umgehen, sollte man das Zertifikat des Gateway in den verwendeten Browser importieren.

Firefox

Internet Explorer

Bitte unbedingt auch die HTTPS Downloads ausprobieren. Kommt das File durch, ohne abgefangen zu werden, scannt eine eventuell vorhanden Appliance den verschlüsselten Datenstrom nicht, oder ist falsch konfiguriert.

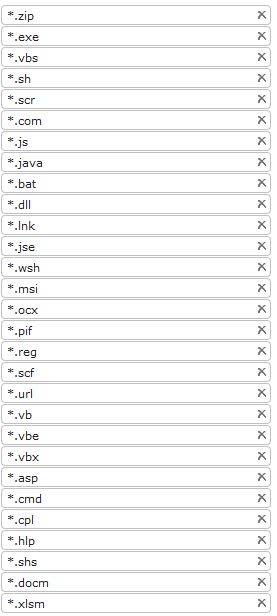

Blockieren von Email-Anhängen am Security Gateway

Für mich hat es sich als sehr sinnvoll herausgestellt, diverse Anhänge (nach Dateiendung/Typ) bereits am Security-Gateway zu blocken.

Hier gilt jedoch ebenso: Hat man am Gateway den SSL-Scan für Emails nicht aktiviert, kommen diese Anhänge bis auf den Client durch, sofern die Verbindung verschlüsselt abgewickelt wird!

Fazit

100%ige Sicherheit gibt es -wie wir alle wissen- nicht. Man kann jedoch etwas dazu beitragen, um den Erfolg von Angriffen zu minimieren.

- Kopf einschalten, bevor man auf dubiose Anhänge klickt und selbige ausführt

- Richtige Konfiguration von vorhandenen Sicherheitsmechanismen

- Regelmäßige Prüfung auf korrekte Funktion

- Informiert bleiben

- Nicht als Administrator arbeiten

- Im Client-/Serverbereich: Zugriffsrechte entsprechend vergeben. Dort wo ein User keinen Zugriff hat, kann auch der Verschlüsselungstrojaner nichts anstellen.