Bei Webtropia wird VMWARE Esxi erst ab dem „PowerServer“ zur Verfügung gestellt. Das Schöne daran ist, dass man zwischen der automatischen Installation von ESXI 5.5 und ESXI 6.0 wählen kann. (Nein, man muss kein ISO Image uploaden!)

Als NIC kommen INTEL I350 zum Einsatz. Neben den Intelnetzwerkkarten verrichtet eine Intel Xeon CPU D-1540 @ 2.00 GHZ ihren Dienst und wird dabei von 1TB SSD Festplatten (SATA) unterstützt.

Ein schönes Feature des Powerserver ist, dass ILO (Remote-Management über separate IP) möglich ist. Geht per VMWARE nichts mehr, kann man sich immer noch direkt auf den Server hängen und die Sachlage prüfen.

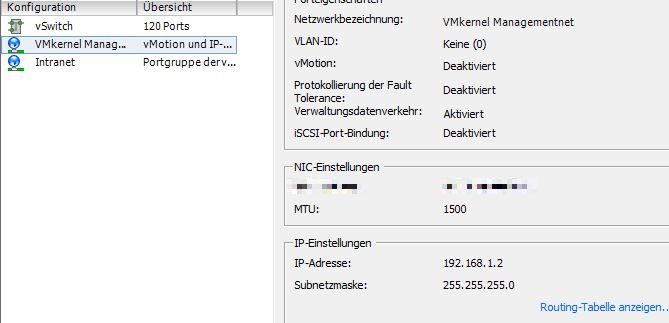

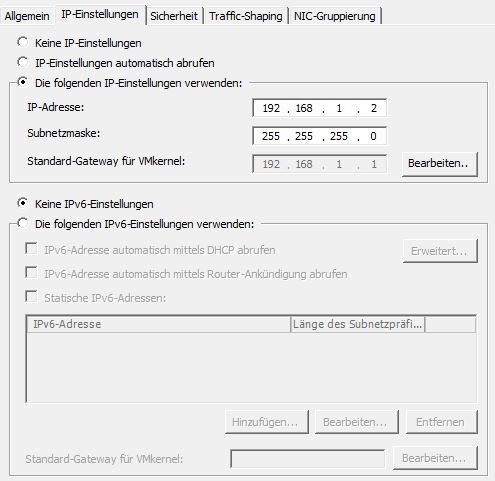

Netzwerkkonfiguration

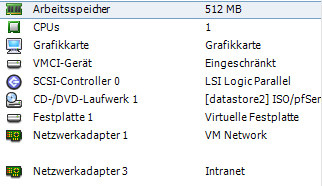

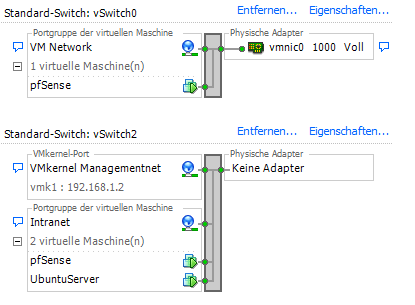

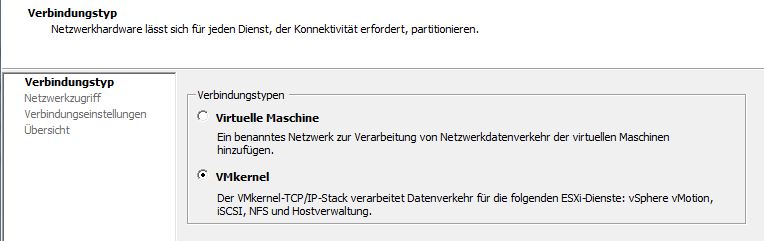

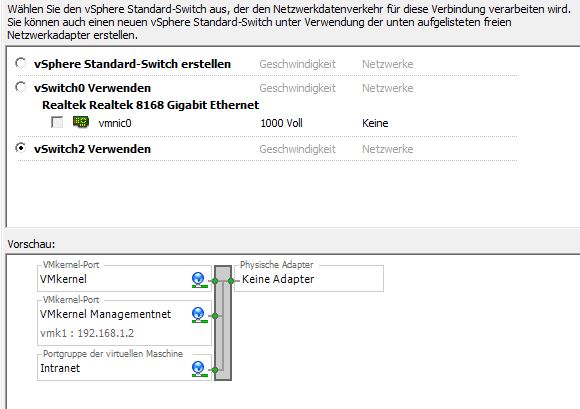

Ich gehe hier jetzt gar nicht genauer auf die Installation von virtuellen Maschinen ein, sondern eher auf die Netzwerkeinstellungen.

Grundsätzlich bin ich bislang mit meinem Vorhaben pfSense als Firewall-Router einzusetzen gescheitert. (Dies wiederum liegt nicht unbedingt an Webtropia, vermutlich mache ich einfach irgendwo einen Fehler und komme nicht dahinter).

Die Idee, die ich primär hatte war (ähnlich wie bei meinem Hetzner-Artikel) zumindest eine WAN Schnittstelle und eine DMZ per IPSense zur Verfügung zu stellen und externe Anfragen von aussen (WAN) nach innen (DMZ) gefiltert weiterzuleiten.

Probleme…

Ab Bestellung bekommt man 2 IP Adressen. Eine IP Adresse wird für das ESXI Management „verbraten“, die andre liegt am ILO an.

Die IP, die für den ESXI Host verwendet wird, hat einen entsprechend zugehörigen Gateway im gleichen Subnet.

zusätzliche IP Adressen

Bestellt man sich nun zusätzliche IP Adressen, bekommt man selbige zwar sehr zackig zugeteilt, jedoch befinden sie sich in einem ganz andren Subnet wie die Haupt-IP. Ungeachtet dessen, haben Sie aber den gleichen Gateway wie die Haupt-IP. Der Gateway liegt aber in einem andren Subnetz wie die zusätzliche IP.

Modus der zusätzlichen IP Adressen

Im Kundenbackend von Webtropia hat man bei den zusätzlichen IPs 2 Varianten, wie mit diesen umgegangen werden soll:

1.) Server IP, hier wird geroutet

2.) Virtualisierungs-IP, hier wird gebridged

Server-IP Konfiguration

Die Adresse wird als Alias angelegt:

auto eth0:1

iface eth0:1 inet static

address aaa.bbb.ccc.ddd

netmask 255.255.255.255

Virtualisierungs-IP

Die Adresse wird in einem point-to-point Setup angelegt:

auto eth0

iface eth0 inet static

address 10.0.2.100

netmask 255.255.255.255

pointopoint 10.0.1.1

gateway 10.0.1.1

Woran ich mir bislang die Zähne ausbeisse…

Genau hier scheitere ich mit der Konfiguration von pfSense. Ich hätte ja den ESXI auf die Hauptadresse des Server gelegt, denn ich gehe davon aus, dass im routed Modus meine Zusatz-IPs über die Server-IP geroutet werden.

Somit könnte ich eingehende Anfragen je nach IP auf virtuelle Server in der VM / DMZ leiten.

ABER: Sobald ich dem ESXI-Host seine IP wegnehme, ist dieser nicht mehr erreichbar.

Wenn ich ihm eine Zusatz IP gebe, kann ich den ESXI host ebenso nicht mehr erreichen, da hier eine entsprechende Netzwerkkonfiguration (siehe am Beispiel Debian point-to-point) notwendig ist, die ich am ESXI Host direkt nicht umsetzen kann.

Update 12.11.2015

- Router-VM: IPFire (basierend auf „Linux“).

- Einstellungen im Kundencenter von Webtropia bezogen auf die IP-Adressen: Virtualisierung

- Verwenden einer zusätzlich bestellten IP (nicht der Haupt-IP auf dem WAN-Interface der Router-VM).

- Auch wenn der Gateway in einem andren Netzwerk liegt, kann man ihn auf die WAN NIC binden (WAN-NIC = red0) und dann die Standardroute auf das Gateway setzen.

Im Terminal von IPfire:

route add -host <Gateway-IP> dev red0

route add default gw <Gateway-IP>

Diese Konfiguration wird jedoch nicht gespeichert und sollte u.U. per Skript / Konfiguration (bei Systemstart) hinterlegt werden. Wird IPFire eingesetzt, sind diese 2 Zeilen in die Datei /etc/sysconfig/rc.local einzufügen.

Ein Interessanter Beitrag zum Thema „Gateway befindet sich in anderem Subnet“: http://blog.magiksys.net/pfsense-firewall-default-gateway-different-subnet

Was kann man nun mit dieser Konfiguration erreichen

- IP-Fire lauscht auf einer der zusätzlichen IPs.

- Portforwarding von extern in die DMZ ist ohne weiteres möglich.

Fazit zu Webtropia

Generell muss ich bislang festhalten, dass der Server recht schnell zur Verfügung gestanden ist. Bislang habe ich keinerlei Probleme.

Der Support antwortet recht zügig und gibt sich Mühe, um Probleme zu lösen.